Mediante la comunicación A7266 el Banco Central de la República Argentina describe los “Lineamientos para la respuesta y recuperación ante ciberincidentes (RRCI)”.

En un documento de 14 páginas, desarrolla aspectos sobre la gestión de los ciberincidentes.

Un aspecto interesante, que me gustaría ampliar es el punto “2.6.4” el cual desarrolla aspectos vinculados al “Intercambio de información”. En este sentido se aboga por el intercambio de información técnica sobre indicadores de compromiso y vulnerabilidades.

En este sentido existen distintas herramientas denominadas “inteligencia de amenazas cibernéticas” (en inglés “Cyber threat intelligence”), que permite cumplir -en la práctica- dichos lineamientos.

Incluso de una forma mas rudimentaria mediante el uso de algún script que filtre los archivos logs y comandos como “rsync” sumado al uso de “cron” puede cumplir dicho cometido.

También existen plataformas abiertas tales como AbuseIPDB, VirusTotal o BlockList.de que conjuntamente con el uso de programas como fail2ban o mediante APIs se puede reportar así como también obtener información sobre determinadas direcciones IP.

Existe a la vez sistemas más avanzados tales como MISP que mediante formatos abiertos e interoperables permite implementar este tipo de soluciones, cabe destacar a la vez que al ser código abierto (en este caso es co-financiado por la Unión Europea), facilita su mejora y adaptación a distintos tipos de organización.

Las soluciones como MISP permiten definir esquemas de compartimiento de información, realizando esquemas “públicos, privados, mixtos, etc”, facilitando de esta forma definir convenios con otros actores o socios con un esquema diferenciado respecto de los datos a compartir. Se comparte un video con más información al respecto.

A su vez existen entidades enfocadas específicamente en esta función tal como “Cyberthreat Alliance” y listados públicos de IPs detectadas como malintencionadas para poder incorpora a reglas de firewalls tal el caso de “FireHOL IP List”.

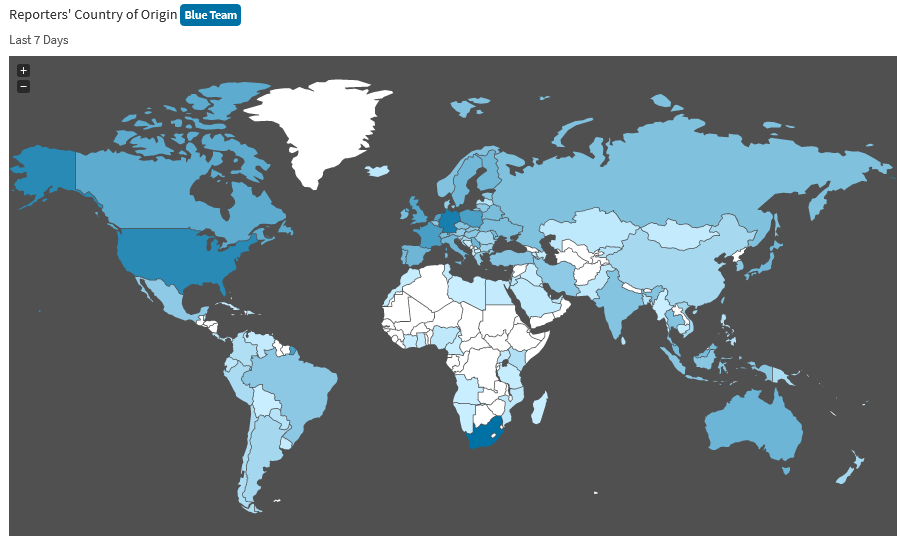

En términos locales, según las estadísticas de AbuseIPDB Sudamérica realiza pocos reportes públicos en contraste con otras regiones.

Existen diversas iniciativas tales como el caso de “LACNIC Honeypot” que permite realizar detecciones y generar relaciones de confianza en la región.

Más allá de distintas soluciones individuales en cada organización, la implementación de redes de intercambio de datos de amenazas con actores de confianza favorece a la reducción de riesgos.

Es deseable por parte de distintos tipos de organizaciones la implementación de soluciones que favorezca el intercambio abierto o semi-abierto de ciertos datos para de esta forma favorecer el entorno propio (proveedores, clientes, etc), y en este sentido reducir costos por incidentes como también generar mayor confianza al ecosistema en el que se trabaje en su conjunto.

Más allá de las presentes referencias cabe destacar la importancia de que cualquier solución sea evaluada en su conjunto con las áreas específicas de cada organización, y en este sentido poder determinar no solo la mejor estrategia sino las mejores herramientas que se adecúan a la realidad propia de cada lugar, así como también la vinculación con otros actores tales como SOCs o CSIRTs.